El equipo de investigación de ESET ha descubierto una sofisticada estrategia de cibercrimen que implica la creación de sitios falsos que usan el nombre de ChatGPT, un popular chatbot desarrollado por OpenAI, para propagar malware.

Las cookies son pequeños archivos que contienen información que permiten autenticar y mantener una sesión abierta en un dispositivo. Esto significa que, gracias a las cookies, la persona evita tener que colocar manualmente sus credenciales cada vez que quiere acceder a su cuenta. Si un atacante tiene acceso a las cookies de Facebook en un equipo, pueden utilizarlas para realizar acciones en nombre del usuario sin su consentimiento y obtener acceso no autorizado.

En este caso, el objetivo es que la víctima descargue una aplicación maliciosa que se instala como una extensión para Google Chrome y permite al atacante acceder a las cookies del navegador, dándole la posibilidad de realizar distintos tipos de acciones. La persona que descarga e instala esta falsa herramienta del sitio, que ya fue dado de baja, sin darse cuenta instalará código malicioso que corre como una extensión para el navegador.

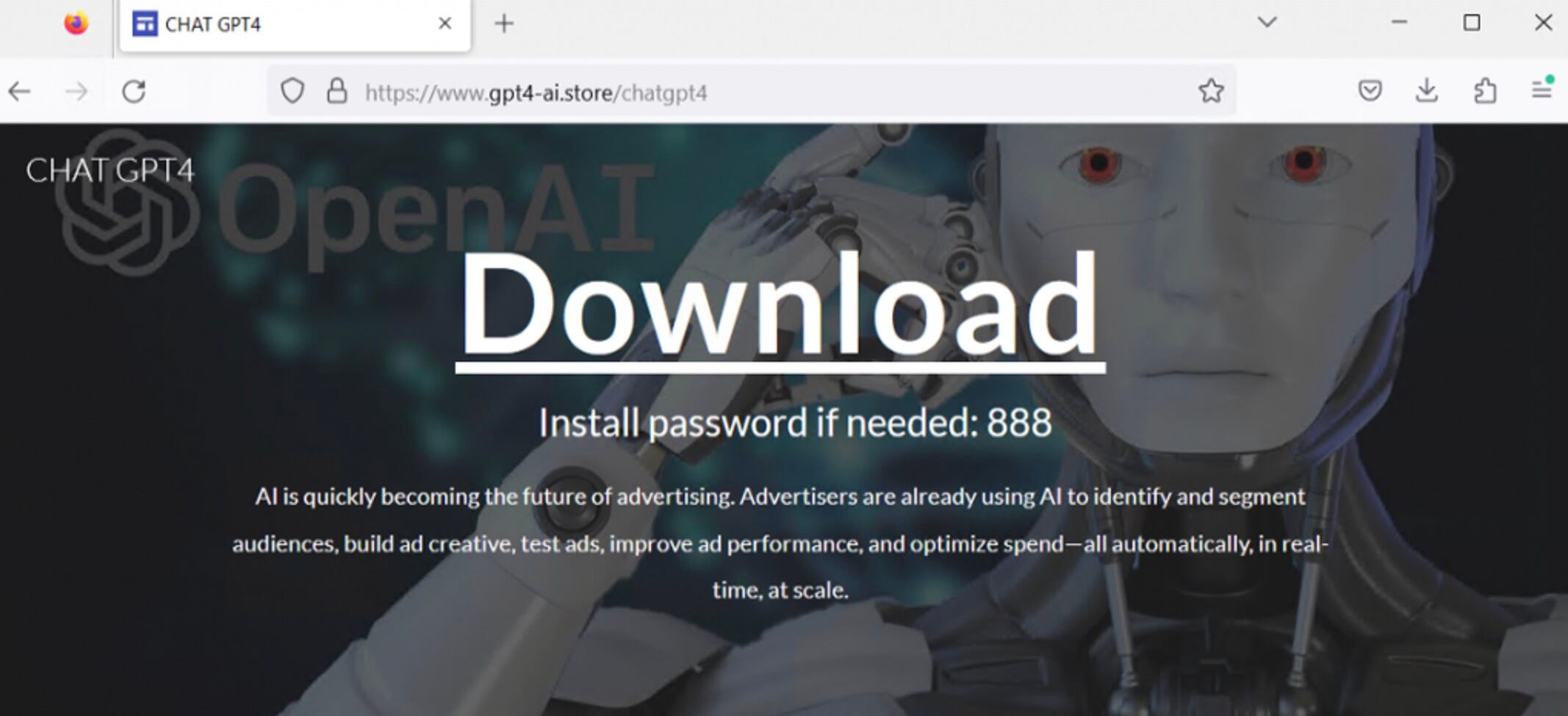

Al hacer clic en el botón de descarga y colocar la contraseña indicada (”888″), se descarga un archivo con el nombre “GPT4_V2_1.7_Setup.rar”. Sin embargo, se trata de un archivo para la instalación de software en Windows que también puede ser utilizado para eliminar, modificar e incluso actualizar un software. Si la víctima ejecuta el archivo, se abrirá la siguiente ventana de instalación:

Una vez finalizado este proceso se abre una ventana en el navegador Google Chrome que lleva al sitio oficial de ChatGPT, pero lo que la víctima no habrá notado que en su equipo se instaló una extensión maliciosa que se mantiene oculta, ya que no hay una interfaz diseñada para esta extensión.

“Al analizar el archivo de instalación, protegido con contraseña, detectamos que contenía otros dos archivos que nos llamaron la atención. Uno de ellos se encarga de que el malware persista en el equipo y de crear una carpeta. El otro, se ejecuta cuando finaliza el proceso de instalación de la supuesta herramienta y contiene una serie de comandos. El primero es el que se encarga de abrir una nueva ventana de Google Chrome y cargar el sitio oficial de ChatGPT, mientras que el segundo se encarga de cargar una extensión para el navegador almacenada en la carpeta mencionada anteriormente.”, explica Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

El equipo de investigación identificó que dentro de la carpeta creada en el dispositivo, hay un archivo que se trata de una extensión que busca acceder a todas las cookies de Facebook desde Google Chrome. En particular, recopila información relacionada con las cookies almacenadas en el navegador de la víctima y las envía al atacante.

Robar cookies: el objetivo de la extensión maliciosa

Acciones que puede realizar un atacante mediante el robo de cookies de Facebook

- Acceso no autorizado a la cuenta: Los atacantes pueden acceder a la cuenta de Facebook y ver información privada del perfil, acceder a mensajes, lista de amigos y otra información personal. Incluso pueden modificar la contraseña del usuario si la persona no tiene implementada la autenticación en dos pasos.

- Ataques de suplantación de identidad: Un atacante puede suplantar la identidad del propietario de la cuenta y realizar publicaciones en su nombre, enviar mensajes a sus contactos solicitando dinero, invitando a participar en estafas o participar en otro tipo de actividades.

- Acceso y recopilación de información personal: Los atacantes pueden obtener acceso a información personal de la víctima y comercializarla o utilizarla con otros fines maliciosos, como realizar ataques de phishing o algún otro fraude vinculado al robo de identidad.

- Recolectar información para comercializar: A través del robo de cookies también pueden recolectar información que luego puede ser comercializada en foros clandestinos para realizar anuncios u otros fines de marketing.

“Si bien las medidas de seguridad implementadas por Facebook, como el cifrado de datos y los mecanismos de autenticación, están diseñados para proteger las cuentas de las personas, si las cookies se ven comprometidas, estas medidas de seguridad pueden ser eludidas.”, menciona el investigador.

¿Qué hacer si tengo sospechas de robo de cookies en Facebook?

- Restablecer la contraseña de Facebook lo antes posible para evitar que el atacante acceda a la cuenta.

- Verificar si hay actividades inusuales en la cuenta, como publicaciones, mensajes o configuraciones modificadas.

- Activar la autenticación de dos factores en la cuenta de Facebook para agregar una capa adicional de seguridad.

- Revisar y revocar el acceso de las aplicaciones de terceros conectadas a la cuenta de Facebook.

- Establecer una vigilancia activa para detectar cualquier comportamiento sospechoso en la cuenta o actividad en línea.

- Utilizar alguna solución de antimalware confiable en todos los dispositivos.

Escucha Dale Play en Spotify. Sigue el programa todos los lunes en nuestras plataformas de audio disponibles.