La compañía de ciberseguridad ESET ha recopilado ejemplos de correos maliciosos con malware que circularon por América Latina durante 2023. Estos casos permiten examinar las tácticas utilizadas por los cibercriminales para engañar a las personas, los tipos de archivos adjuntos empleados y el malware propagado. Será mejor que los revises bien para que no seas víctima de lo mismo en los próximos meses.

Los correos maliciosos suelen suplantar identidades de entidades confiables, como bancos, organismos estatales o grandes empresas, y tienden a transmitir un sentido de urgencia, como la necesidad de verificar datos para un envío imaginario o aprovechar una oferta por tiempo limitado. Una vez que el usuario cae en la trampa y descarga un archivo adjunto, usualmente en formato Excel o Word, se produce la infección con el programa malicioso.

ESET analiza casos reales donde los atacantes intentan explotar vulnerabilidades conocidas en Microsoft Office para descargar archivos maliciosos en los dispositivos de las víctimas. Entre los tipos de malware distribuidos se encuentran los troyanos de acceso remoto, como Agent Tesla, AsyncRAT o njRAT. Además, se ha observado el uso de la técnica de spoofing de correo electrónico, donde los delincuentes falsifican direcciones de remitentes legítimos para engañar a los usuarios.

El spoofing de correo electrónico hace que los mensajes parezcan provenir de fuentes confiables, lo que lleva a los usuarios a hacer clic en enlaces maliciosos o descargar archivos infectados. En los casos identificados por ESET, los ciberdelincuentes suplantan identidades de personas reales que trabajan o trabajaron en empresas, aumentando la credibilidad del engaño y dificultando su detección inicial.

Ejemplos de ataques online

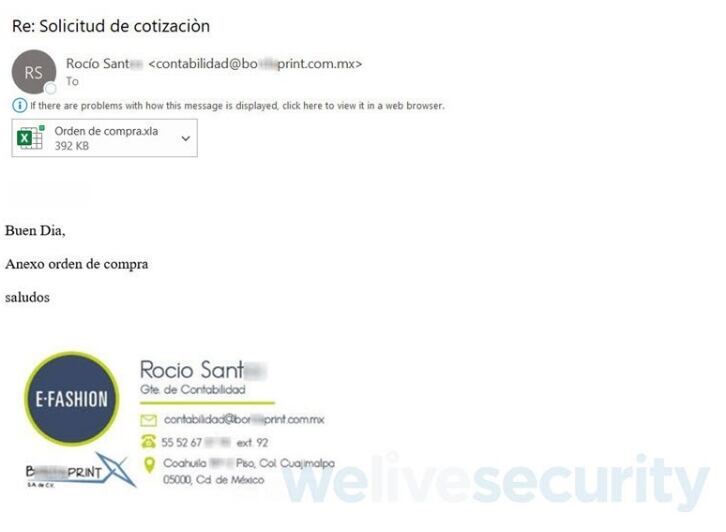

Vulnerabilidad CVE-2017-1182: en este caso, se observa un correo en que se anexa una orden de compra en formato .xls, de Excel. El análisis del archivo adjunto arrojó que estaba infectado con un malware que aprovechará la vulnerabilidad CVE-2017-1182, para descargarlo en el equipo de la víctima. Esta vulnerabilidad, junto con CVE-2012-0143, fue la más explotada durante 2023.

Vulnerabilidad CVE-2017-0199: en este otro ejemplo se puede apreciar el mismo modo de operación, y el mismo engaño: un adjunto que simula ser un parte de un proceso de compraventa, con un detalle de pedidos. Suplantando a una empresa mexicana y haciendo email spoofing de uno de sus empleados reales. El análisis de ESET del Excel adjunto informó que se trata de un malware que explotará la vulnerabilidad CVE-2017-0199, mediante el cual descargará otro tipo de malware al equipo de la víctima.

También ESET identificó otros ejemplos de adjunto malicioso que contiene el exploit para la vulnerabilidad CVE-2017-0199. Luego, la campaña descarga otro tipo de malware en el equipo de la víctima. La persona que se menciona como remitente del correo trabajó en DHL.

“Estas campañas e intentos de engaño están muy presentes en la región latinoamericana. La evolución de las amenazas y sus formas de cambiar los engaños para hacerlos más creíbles, hacen muy necesario que siempre estés alerta y se desconfíe de correos y otras formas de comunicación que no se hayas solicitado”, comenta Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

Cómo evitar este tipo de engaños

- Nunca descargar archivos adjuntos, sin antes verificar la autenticidad del remitente, que pueden ser hasta de una dirección que a primera vista parece legítima.

- No olvidar que en estos tipos de engaños con el fin de infectar con malware o para robar información, también pueden hacer llegar un link apócrifo que llevará a una página que simulará ser legítima. Tener especial cuidado en hacer clic en enlaces sospechosos.

- A nivel de las organizaciones y empresas es crucial el fortalecimiento de las políticas de seguridad y la capacitación del personal en mejores prácticas de seguridad informática.

- Mantener los sistemas actualizados y contar con una solución de seguridad adecuada es fundamental para minimizar los riesgos.